Alukardd

Gold Member | Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору

Приветствую.

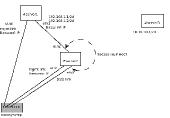

Суть: настроить DNAT транзитного трафика идущего на конкретный IP адрес на другой внешний IP.

Подробности: Думаю проще будет схемой...

Собственно как запрос идущий на 192.168.1.2 перенаправить на 10.10.10.1? И сделать это надо на сервере #server2, с учётом того что трафик там идёт через сетевой мост (br0) и ни один из интерфейсов виртуального коммутатора свой ip там не имеет.

Простое правило типа iptables -t nat -A PREROUTING -d 192.168.1.2/32 -j DNAT --to-destination 10.10.10.1 не помогает. Пакеты перестают доходить до #server1, но и на #server3 я их не наблюдаю. Попытка поставить SNAT на eth1, тоже не помогла. Маршрутизация в ядре разумеется включена.

ОС Debian/Linux, в наличии почти всё что попросите. Устроит и способ с использованием доп утилит, а не чистый iptables, хотя и не желательно.

----------

Microsoft gives you windows, linuх gives you the whole house...

I've been using Vim for about 4 years now, mostly because I can't figure out how to exit it. |

|

Всего записей: 6571 | Зарегистр. 28-08-2008 | Отправлено: 21:20 12-12-2013 | Исправлено: Alukardd, 21:21 12-12-2013 |

|